Jouons à un jeu d'association de mots. Je vais dire quelque chose et vous dites le premier mot qui vous vient à l'esprit.

Sécurité Internet.

Avez-vous dit pare - feu ? Je pense que je l'aurais fait. Quand on pense à sécuriser nos appareils au niveau du réseau, on pense aux périmètres. Ces périmètres sont définis et protégés par des pare-feu, principalement au niveau matériel, avec des dispositifs de mise en réseau spécialisés conçus pour gérer cette tâche particulière dans nos réseaux. Aujourd'hui, nous sommes ici pour parler d'une autre couche de pare-feu que vous pouvez et devriez utiliser dans vos environnements. Oui, nous parlons bien du pare-feu Windows. Arrête de rire, c'est du sérieux !

Il est facile de se moquer du pare-feu Windows en fonction de son histoire. À l'époque de Windows XP et Server 2003, cela était assez inutile et causait bien plus de maux de tête qu'il n'en résolvait. En fait, ces sentiments étaient si courants que je trouve encore aujourd'hui de nombreuses entreprises qui désactivent complètement le pare-feu Windows sur tous leurs systèmes joints à un domaine par défaut. Si vous leur posez la question, il n'y a généralement pas de raison spécifique pour laquelle ils le font - il en a toujours été ainsi ou c'est dans notre politique de sécurité écrite qu'il y a des réponses standard. C'est un problème, car le pare-feu Windows Defender avec sécurité avancée (WFAS) qui existe dans les systèmes d'exploitation Windows d'aujourd'hui est beaucoup plus robuste et avancé que jamais auparavant, et peut absolument être utilisé pour améliorer votre architecture de sécurité. J'irais jusqu'à dire qu'il est tout à fait ridicule de désactiver WFAS sur un système d'exploitation actuel, à moins que vous n'ayez une très bonne raison très spécifique de le faire.

Trois consoles d'administration du pare-feu Windows

Tout d'abord, il est important de savoir qu'il existe trois consoles différentes à partir desquelles vous pouvez configurer les paramètres du pare-feu Windows. Deux de ces consoles sont redondantes l'une de l'autre, et la troisième est beaucoup plus performante que les autres. Jetons un coup d'œil.

Pare-feu Windows Defender (Panneau de configuration)

Lorsque vous essayez de lancer une application ou un paramètre dans Windows Server 2019, il est généralement plus efficace de simplement cliquer sur le bouton Démarrer, puis de taper un mot relatif à la tâche que vous essayez d'accomplir. Dans mon cas, j'ai cliqué sur Démarrer et tapé le mot pare-feu. La meilleure option de correspondance qui a été fournie en premier dans mes résultats de recherche était le pare - feu Windows Defender, j'ai donc cliqué dessus.

Il est intéressant de noter que ce lien ouvre la console de configuration du pare-feu Windows à partir du Panneau de configuration, la façon traditionnelle de définir les paramètres système. Cette console est toujours en ligne et entièrement capable de manipuler les fonctions de base du pare-feu, telles que l'activation ou la désactivation du pare-feu Windows, mais comme cet outil réside dans le Panneau de configuration, nous devons supposer que ce n'est en fait pas l'outil que Microsoft a l'intention que nous utilisions. N'oubliez pas que toutes les nouvelles fonctionnalités de configuration ont été migrées vers les écrans Paramètres Windows, plutôt que vers l'ancien Panneau de configuration :

Pare-feu et protection du réseau (Paramètres de sécurité Windows)

Bien que les outils basés sur le Panneau de configuration aient toujours été le bon endroit pour effectuer ces modifications dans les versions précédentes du système d'exploitation, nous savons déjà qu'il existe de nombreuses options Windows Defender stockées dans les paramètres Windows. Se pourrait-il que des paramètres de configuration du pare-feu Windows Defender soient également stockés dans la section Sécurité Windows des paramètres ?

Oui, il y en a certainement. Ouvrez les paramètres Windows et cliquez sur Mise à jour et sécurité, puis sur Sécurité Windows. Vous êtes déjà venu ici : c'est l'écran qui donne un bref résumé des composants de Windows Defender. Effectivement, il y en a un ici appelé Pare-feu et protection du réseau. Cliquez sur ce bouton et vous serez redirigé vers une nouvelle plate-forme de configuration pour les fonctions du pare-feu Windows qui n'existaient pas dans les versions antérieures de Windows Server:

Cliquer sur l'un des liens fournis ici ouvrira des options de configuration supplémentaires. Par exemple, si vous souhaitez activer ou désactiver rapidement certains profils de pare-feu (nous en apprendrons plus sous peu), vous pouvez cliquer sur le profil que vous souhaitez configurer, tel que le profil réseau du domaine , et à partir de là, désactivez facilement le pare-feu pour ce profil de réseautage. De nombreuses entreprises désactivent le profil de réseau de domaine sur leurs ordinateurs, de sorte que le pare-feu ne protège pas le trafic qui se produit à l'intérieur d'un réseau LAN d'entreprise.

Bien que la désactivation du pare-feu soit généralement une mauvaise idée, elle est parfois nécessaire pour s'adapter à votre modèle commercial:

L'écran de configuration du pare-feu disponible dans les paramètres Windows est un bon endroit pour prendre des décisions simples et supplémentaires concernant le pare-feu Windows Defender, mais cette interface a des capacités limitées. Pour toute utilisation réelle de la fonctionnalité ou de la configuration du pare-feu….

Pare-feu Windows Defender avec sécurité avancée (WFAS)

Si vous êtes quelque peu comme moi, vous ne serez pas satisfait de ces informations et voudrez voir ce qui se passe sous le capot, et vous voudrez donc un peu plus d'informations que les outils de base du pare-feu Windows ne peuvent vous en donner. Vous pouvez soit cliquer sur l'un des liens des paramètres avancés affichés dans les captures d'écran précédentes, soit simplement ouvrir l'invite de commande ou Démarrer | Exécutez l'invite et tapez wf.msc.

L'une ou l'autre de ces fonctions lancera la console d'administration complète de WFAS :

Ici, vous pouvez voir des informations beaucoup plus détaillées sur l'activité et les règles qui sont en jeu avec le pare-feu Windows et faire des ajustements plus précis dans vos allocations et vos blocages. Il existe également une section de surveillance où vous pouvez afficher les règles activement engagées, y compris les règles de sécurité de connexion. Cette section est importante car elle met en évidence le fait que WFAS fait bien plus que bloquer le trafic réseau. Ce n'est pas seulement un pare-feu, c'est aussi une plateforme de connectivité. Si vous prévoyez d'utiliser IPsec pour le chiffrement du trafic réseau, que ce soit IPsec natif à l'intérieur de votre réseau ou via la technologie d'accès à distance DirectAccess, vous verrez des règles renseignées dans cette section qui sont les définitions de ces tunnels IPsec. Le pare-feu Windows est en fait responsable de la réalisation de ces connexions et tunnels chiffrés. C'est bien plus avancé que le pare-feu Windows d'antan.

Trois profils de pare-feu différents

Lorsqu'une carte réseau sur un ordinateur ou un serveur est connectée à un réseau, le pare-feu Windows attribue à cette connexion l'un des trois profils différents. Vous vous êtes probablement déjà interfacé avec ce processus décisionnel sans même vous en rendre compte. Lorsque vous connectez votre ordinateur portable au Wi-Fi de votre café local, Windows vous a-t-il demandé si vous vous connectiez à un réseau domestique, professionnel ou public? C'est votre pare-feu Windows qui vous demande quel profil vous souhaitez attribuer à la nouvelle connexion réseau. La raison pour laquelle vous pouvez attribuer des NIC et des connexions réseau à différents profils de pare-feu est que vous pouvez attribuer des règles d'accès et des critères différents pour ce qui est autorisé ou non sur ces différents profils. En effet, il vous demande à quel point faites-vous confiance à ce réseau? Par exemple, lorsque votre ordinateur portable est connecté au réseau d'entreprise, vous pouvez probablement être un peu plus laxiste que lorsque ce même ordinateur portable est connecté dans un hôtel à travers le pays. En attribuant des règles de pare-feu plus intenses au profil qui est actif lorsque vous êtes à l'hôtel, vous construisez des murs plus grands auxquels les attaquants doivent faire face lorsque vous travaillez sur cet Internet public. Jetons un coup d'œil aux trois types de profils disponibles, avec une description rapide de chacun:

Profil de domaine : c'est le seul que vous ne pouvez pas choisir d'attribuer. Le profil de domaine n'est actif que lorsque vous êtes sur un ordinateur joint à un domaine qui est actuellement connecté à un réseau sur lequel un contrôleur de domaine pour votre domaine est accessible. Ainsi, pour toute machine d'entreprise à l'intérieur du réseau d'entreprise, vous pouvez vous attendre à ce que le profil de domaine soit actif.

Profil privé : lorsque vous vous connectez à un nouveau réseau et que vous êtes invité à choisir où vous êtes connecté, si vous choisissez Domicile ou Travail , cette connexion se verra attribuer le profil privé.

Profil public : lorsque vous y êtes invité, si vous choisissez Public, alors bien sûr, le profil de pare-feu public vous est attribué. De plus, si vous n'êtes pas invité pour une raison quelconque, ou si vous ne choisissez pas du tout une option et fermez simplement la fenêtre qui vous demande quoi attribuer à votre nouvelle connexion, ce profil public sera le profil par défaut qui est donné à toutes les connexions qui n'ont pas de profil différent déjà attribué. Dans les versions les plus récentes de Windows (en particulier dans Win10), vous n'obtenez généralement pas l'invite vous demandant de quel type de réseau il s'agit; à la place, vous obtenez une invite vous demandant si vous souhaitez ou non autoriser votre ordinateur à communiquer avec d'autres périphériques sur le nouveau réseau. En fait, il s'agit toujours de la même invite et la décision que vous prenez à cette invite attribuera votre connexion au profil de pare-feu public ou privé.

Chaque connexion réseau se voit attribuer sa propre définition de profil, vous pouvez certainement avoir plus d'un profil de pare-feu actif en même temps sur le même système. Par exemple, mon serveur Awoui-RA01 est connecté à la fois au réseau d'entreprise et à Internet public. Dans WFAS, vous pouvez voir que le profil de domaine et le profil public sont actifs:

Créer une nouvelle règle de pare-feu entrant

Nous savons maintenant que la vraie viande et les pommes de terre du pare-feu Windows se trouvent à l'intérieur de la console WFAS, alors utilisons WFAS pour nous construire une nouvelle règle. Sur ce serveur Awoui-RA01, j'ai activé l'accès RDP afin de pouvoir gérer plus facilement ce serveur depuis mon bureau. Cependant, en activant RDP, j'ai maintenant autorisé l'accès à partir de tous les réseaux sur ce serveur. Cela signifie que je peux RDP Awoui-RA01 depuis l'intérieur du réseau, mais je peux aussi RDP Awoui-RA01 à partir d'Internet, car il s'agit d'un serveur d'accès à distance et se trouve être connecté directement à Internet. C'est un gros problème, car maintenant n'importe quel Yahoo sur Internet pourrait potentiellement trouver mon serveur, trouver l'invite de connexion RDP et essayer de forcer brutalement son chemin dans Awoui-RA01.

Pour atténuer ce problème, je souhaite retirer RDP sur ma carte réseau externe. Je veux qu'il reste actif à l'intérieur pour que je puisse continuer à accéder au serveur depuis mon bureau, mais y a-t-il un moyen simple à l'intérieur de WFAS de créer une règle de pare-feu qui bloque l'accès RDP uniquement de l'extérieur? Oui, il y en a certainement.

Ouvrez wf.mscpour lancer le pare-feu Windows Defender avec sécurité avancée et accédez à la section Règles entrantes et vous verrez toutes les règles de pare-feu entrantes existantes qui existent sur ce serveur (il y a de nombreuses règles répertoriées ici même si vous n'avez jamais visité cette console avant, ces règles sont installées avec le système d'exploitation).

Cliquez avec le bouton droit sur Règles entrantes et choisissez Nouvelle règle… Cela lance un assistant à partir duquel nous allons créer notre nouvelle règle de pare-feu. Le premier écran est l'endroit où nous identifions le type de règle que nous voulons créer. Vous pouvez créer une règle qui modifie le trafic pour un programme particulier, ou vous pouvez regarder à travers une liste de prédéfinies. Cependant, j'aime savoir exactement ce que fait ma règle à cause de la façon dont je l'ai définie, pas à cause d'une définition de protocole préexistante, et je sais que RDP fonctionne sur le port TCP 3389. Donc, je vais choisir le port sur cet écran, et après avoir cliqué sur Suivant , je définirai 3389 comme port spécifique que je souhaite modifier:

Notre troisième étape consiste à décider si nous voulons autoriser ou bloquer ce port particulier. Il existe une troisième option répertoriée pour autoriser la connexion uniquement si elle est authentifiée par IPsec, ce qui est une option puissante, mais nécessite déjà d'avoir IPsec établi dans notre réseau. En raison de cette exigence, cette option ne s'applique pas à la plupart des gens. Pour notre exemple, RDP fonctionne déjà, mais nous voulons le bloquer sur l'une des cartes réseau, je vais donc choisir Bloquer la connexion :

Cependant, nous ne voulons pas bloquer RDP pour toutes les cartes réseau, donc cet écran suivant est très important. Ici, nous devons renvoyer à nos connaissances sur les profils de pare-feu dont nous avons parlé. N'oubliez pas que les NIC internes connectés à notre réseau de domaine se verront attribuer le profil de domaine. Mais toutes les cartes réseau qui ne sont pas connectées à un réseau interne sur lequel réside un contrôleur de domaine auront des profils publics ou privés actifs.

Si nous voulons désactiver RDP uniquement sur la carte réseau externe, nous avons besoin que cette règle soit active uniquement pour le profil privé et le profil public. Mais au cas où nous ajouterions plus de NIC à ce serveur à l'avenir sur lesquels nous voulons nous assurer que l'accès RDP n'est pas possible, nous laisserons les deux cochés Public et Privé, pour assurer une meilleure sécurité pour l'avenir. Assurez-vous de décocher le profil de domaine ! Sinon, vous bloquerez complètement l'accès RDP, et si vous utilisez actuellement RDP pour vous connecter à ce serveur, vous vous en retirerez et ne pourrez pas vous reconnecter:

Et maintenant, nous créons simplement un nom pour notre nouvelle règle, et nous avons terminé! Notre capacité à RDP dans ce serveur à partir d'Internet a été immédiatement désactivée, et nous pouvons nous reposer beaucoup plus facilement ce soir.

Création d'une règle pour autoriser les pings (ICMP)

Très souvent, je dois créer une règle d'autorisation ou de blocage pour ICMP. En d'autres termes, je me trouve souvent obligé d'ajuster le pare-feu sur les serveurs afin d'activer ou de désactiver leur capacité à répondre aux requêtes ping. Vous avez probablement remarqué avec les systèmes d'exploitation de serveur plus récents qu'il est assez normal que le pare-feu bloque automatiquement les pings (ICMP) hors de la boîte. C'est un problème pour les environnements où le ping est la méthode standard pour tester si une adresse IP est consommée ou disponible. Vous êtes peut-être en train de rire, mais croyez-moi, il y a encore beaucoup d'administrateurs informatiques qui ne suivent pas les adresses IP qu'ils ont utilisées dans leurs réseaux, et lorsqu'ils sont confrontés à la nécessité de configurer un nouveau serveur et de décider quelle adresse IP lui donner, ils commencent simplement à envoyer un ping sur les adresses IP de leur réseau jusqu'à ce qu'ils en trouvent une qui expire! J'ai vu cela tant de fois. Bien que ce ne soit évidemment pas un bon moyen de gérer les adresses IP, cela arrive. Malheureusement, cette méthode rencontre de gros problèmes, car la plupart des nouvelles installations Windows sont conçues pour bloquer les réponses ICMP hors de la boîte, ce qui signifie que vous pouvez envoyer un ping à une adresse IP et recevoir un délai d'expiration, mais il pourrait en fait y avoir un serveur en cours d'exécution sur cette adresse IP .

Alors, revenons au point. Vous devrez peut-être activer ICMP sur votre nouveau serveur afin qu'il réponde lorsque quelqu'un essaie de lui envoyer une requête ping. Lorsque nous devons créer une nouvelle règle qui permet aux pings de se produire, nous mettons en place une règle comme nous l'avons fait pour RDP, mais il y a un gros problème. Sur ce tout premier écran de type de règle lors de la création de la nouvelle règle dans lequel vous devez identifier le type de règle que vous créez, il n'y a pas d'options ou de prédéfinitions pour ICMP. Je trouve cela étrange car il s'agit d'un type de règle très courant à mettre en place, mais hélas, choisir ICMP dans la liste déroulante serait tout simplement trop facile.

Au lieu de cela, ce que vous devez faire est de créer une nouvelle règle entrante comme nous l'avons fait pour RDP, mais au tout premier écran pour le type de règle , assurez-vous de sélectionner l'option Personnalisé.

Ensuite, laissez l'option sélectionnée pour définir cette règle pour Tous les programmes. Cliquez à nouveau sur suivant, et vous avez maintenant une liste déroulante appelée Type de protocole . C'est le menu dans lequel vous pouvez choisir votre nouvelle règle pour manipuler le trafic ICMP. Comme vous pouvez le voir dans la capture d'écran suivante, vous pouvez choisir ICMPv4 ou ICMPv6 , en fonction de l'apparence de votre trafic réseau. Mon laboratoire de test est uniquement IPv4, je vais donc choisir ICMPv4 :

Pour le reste de la création de la règle ICMP, suivez les mêmes procédures décrites lors de la création de la règle RDP, en choisissant d'autoriser ou de bloquer ce trafic, et pour quels profils de pare-feu. Une fois terminé, votre nouvelle règle ICMPv4 est immédiatement appliquée, et si vous avez configuré une règle Autoriser, votre nouveau serveur répondra désormais avec succès aux requêtes ping.

Si jamais vous avez besoin de modifier une règle ou de creuser dans des propriétés plus avancées d'une règle de pare-feu, de retour à l'écran Règles entrantes, vous pouvez cliquer avec le bouton droit sur n'importe quelle règle de pare-feu et vous diriger vers Propriétés.

Dans ces onglets, vous avez la possibilité de modifier tous les critères relatifs à la règle. Par exemple, vous pouvez accueillir des ports supplémentaires, vous pouvez modifier les profils de pare-feu auxquels il s'applique, ou vous pouvez même restreindre les adresses IP spécifiques auxquelles cette règle s'applique à l'aide de l' onglet Etendue.

Cela vous permet d'appliquer votre règle de pare-feu uniquement au trafic provenant ou en provenance d'une partie spécifique de votre réseau ou d'un certain sous-ensemble de machines. Par exemple, ici, j'ai modifié mon onglet Etendue pour refléter le fait que je veux uniquement que cette règle de pare-feu s'applique au trafic provenant du sous-réseau 10.10.0.0/16:

Gestion de WFAS avec la stratégie de groupe

La gestion des règles de pare-feu sur vos serveurs et clients peut être une étape importante vers un environnement plus sécurisé pour votre entreprise. La meilleure partie? Cette technologie est de classe entreprise et gratuite car elle est déjà intégrée aux systèmes d'exploitation que vous utilisez. Le seul coût que vous avez associé au pare-feu à ce niveau est le temps qu'il faut pour mettre toutes ces règles en place, ce qui serait un cauchemar administratif si vous deviez implémenter votre liste entière d'autorisations et de blocs sur chaque machine individuellement.

Dieu merci pour l'objet de stratégie de groupe ( GPO ). Comme pour la plupart des paramètres et fonctions de la plate-forme Microsoft Windows, la mise en place d'une stratégie de pare-feu qui s'applique à tout le monde est un jeu d'enfant pour vos machines jointes au domaine. Vous pouvez même le diviser en plusieurs ensembles de stratégies, en créant un objet de stratégie de groupe qui applique les règles de pare-feu à vos clients et un objet de stratégie de groupe distinct qui applique les règles de pare-feu à vos serveurs, comme bon vous semble. Le fait est que vous pouvez regrouper de nombreuses machines en catégories, créer un jeu de règles GPO pour chaque catégorie et l'appliquer automatiquement à chaque machine en utilisant les puissantes capacités de distribution du GPO.

Vous êtes déjà familiarisé avec la création de GPO, alors allez-y et créez-en un maintenant qui contiendra des paramètres de pare-feu avec lesquels nous pouvons jouer. Liez et filtrez le GPO en conséquence afin que seules les machines dont vous souhaitez disposer les paramètres les obtiennent réellement. Un bon point de départ est peut-être une unité d'organisation de test, afin que vous puissiez vous assurer que toutes les règles que vous êtes sur le point de placer dans l'objet de stratégie de groupe fonctionnent bien ensemble et avec toutes vos autres stratégies existantes, avant de déployer la nouvelle stratégie vers votre personnel de production.

Une fois votre nouvel objet de stratégie de groupe créé, cliquez dessus avec le bouton droit de la souris depuis la console de gestion des stratégies de groupe et cliquez sur Modifier…

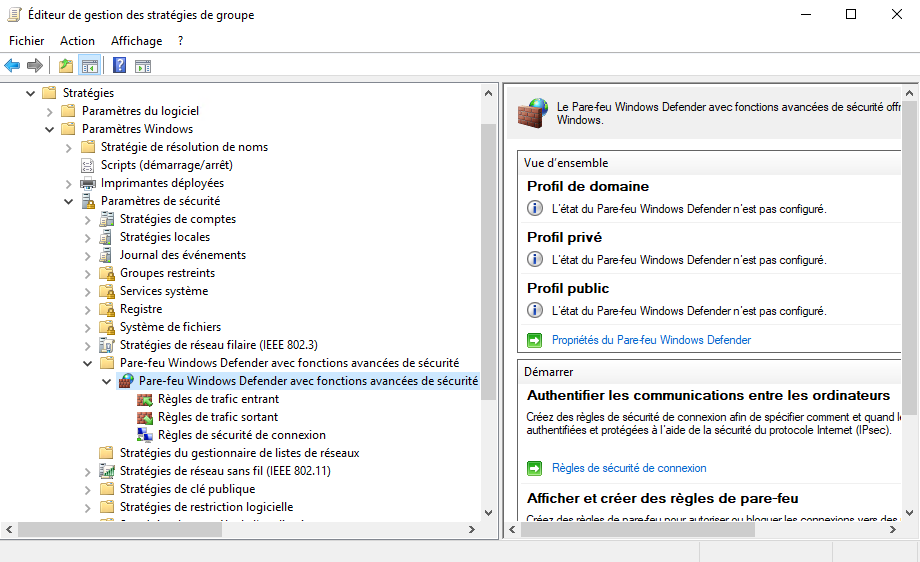

Maintenant que nous examinons l'intérieur de ce nouvel objet de stratégie de groupe, il nous suffit de déterminer où se trouve l'emplacement correct pour que nous puissions créer de nouvelles règles de pare-feu. Lorsque vous regardez à l'intérieur des règles sur l' ordinateur local lui-même, tout est répertorié sous un pare-feu Windows Defender avec en- tête de sécurité avancée , et qui se trouve dans Configuration de l'ordinateur | Stratégies | Paramètres Windows | Paramètres de sécurité | Pare-feu Windows Defender avec sécurité avancée | Pare-feu Windows Defender avec sécurité avancée :

Comme vous pouvez le voir, c'est également l'endroit où aller lorsque vous voulez vous assurer que certains profils de pare-feu, ou le pare-feu Windows dans son ensemble, sont spécifiquement activés ou désactivés. Donc, c'est le même endroit que vous iriez si vous vouliez désactiver le pare-feu Windows pour tout le monde. En cliquant sur les propriétés du pare-feu Windows Defender, vous pouvez déterminer l'état de chaque profil de pare-feu individuellement.

Une fois que vous avez terminé de définir vos profils en fonction de vos besoins, cliquez sur OK et vous vous retrouvez dans la partie WFAS du GPO. Tout comme dans la console WFAS locale, vous avez des catégories pour les règles entrantes et les règles sortantes . Cliquez simplement avec le bouton droit sur Règles entrantes et cliquez sur Nouvelle règle… afin de commencer à créer une règle directement dans ce GPO. Suivez le même assistant que vous connaissez déjà depuis la création d'une règle dans la console WFAS locale, et lorsque vous avez terminé, votre nouvelle règle de pare-feu entrant est affichée dans l'objet de stratégie de groupe.

Cette règle de pare-feu fait déjà son chemin dans Active Directory et s'installe sur les ordinateurs et serveurs que vous avez définis dans les liens et les critères de filtrage de la stratégie.

Comments